vPath представляет собой некую абстракцию или программируемый интерфейс для внедрения различных сетевых сервисов, таких как firewall, waas, nam на уровне виртуального доступа к сети (т.е. применительно к трафику виртуальных машин). Применяется эта технология на уровне data plane, а значит она позволяет распознавать все входящие пакеты и отсылать их на обработку к нужному сервису (например, на фаирвол). В качестве устройств, которые классифицируют трафик выступают VEM модули от коммутатора Cisco Nexus 1000v. В качестве сервисов, куда можно отослать трафик, на сегодняшний день поддерживаются:

— Virtual Security Gateway (VSG). Ответственен за обработку трафика внутри виртуальной локальной сети.

— ASA Virtual Firewall (ASA 1000v). Ответственен за обработку трафика между различными виртуальными локальными сетями.

— Virtual Network Analyze Module (vNAM)

— Virtual Wide Area Application Service (vWAAS)

Общее название для всех сервисных модулей – виртуальный сервисный узел (Virtual Service Node, VSN).

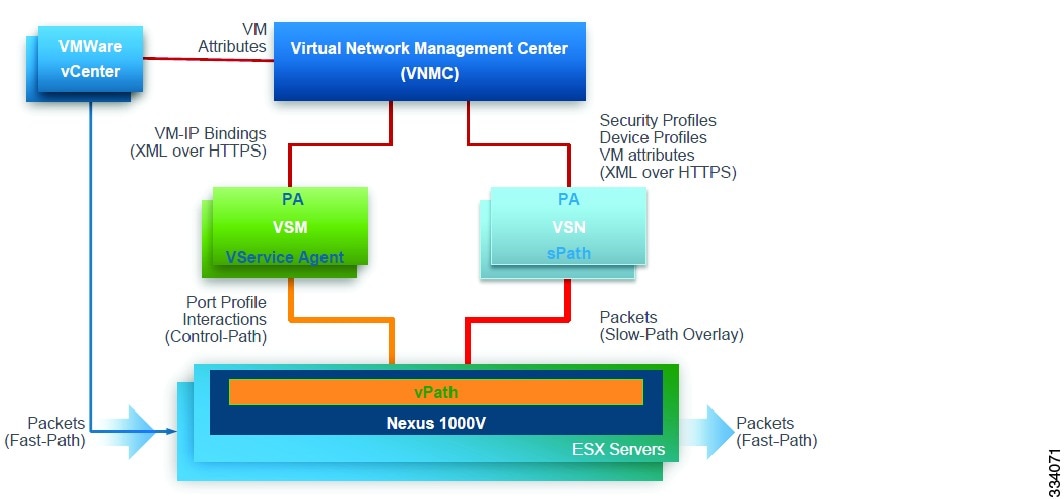

Концептуально архитектура выглядит примерно так:

vPath архитектура

У vPath можно выделить четыре основных компонента: management plane, control plane, VSN, data plane. Рассмотрим их чуть более подробно.

Management plane

На уровне управления используется инструмент Cisco Prime, который передает XML-команды на супервизор Nexus1000v (на VSM).

Control Plane

В качесте control plane используется VSM, который является связующим мостом между интерфейсом Prime и VEM-модулями коммутатора.

VSN

Каждый сервисный узел устанавливает доверительные отношения с vPath либо по L2, либо по L3. Соответственно весь трафик, который приходит к этому узлу (или уходит с него) инкапсулируется либо по типу MAC-in-MAC, либо в UDP.

Data Plane

В качестве устройств Data Plane выступают нам знакомые VEM-модули.

Давайте рассмотрим, что конкретно происходит с трафиком. Для примера возьмем случай, когда некий клиент из внешнего мира пытается связаться с виртуальной машиной, которая находится под нашим управлением.

- Пакет инициации сессии будет отправлен на ASA, где для него будут применены классические правила фаирвола. После выхода из устройства, пакет отправляется в облако vPath.

- В зависимости от vPath настройки, пакет может быть переслан на другие сервисные модули, используя overlay-туннели (или проще говоря, vPath инкапсуляцию). Внутри этой инкапсуляции содержится информация о том, какие политики необходимо применить к пакету.

- vPath принимает решение о том, что пакет является первым в сессии и создает новую flow-запись. Инкапсулирует пакет и передает его на VSG.

- VSG анализирует политики для полученного flow и выдает решение о том, что надо сделать с пакетом обратно на VEM. VEM кэширует принятое решение (сделано это для последующего off-load трафика).

- Основываясь на решении от VSG, VEM либо пропускает трафик (в нашем случае), либо отбрасывает его.

- Все последующие пакеты в сессии не отправляется от VEM на VSG, а решение принимается непосредственно на VEM благодаря сохраненному кэшу.

Взаимодействие vPath и VSN

Есть два способа связать VEM и VSN:

— По L2. Для этого необходимо, чтобы модули находились в пределах одной vlan. В этом случае vPath инкапсуляция имеет вид MAC-in-MAC.

— По L3. В этом случае инкапсуляция имеет вид MAC-in-UDP. Только VSG поддерживает L3 интеграцию.

Основные возможности, которые предоставляет vPath

Динамическое предоставление сервисов

Все сервисы завязываются не на конкретный порт коммутатора, а на виртуальную машину (через портовые профили). Это позволяет добиться того, что сервисы будут доступны в случае VMware vMotion и они автоматически применятся на новую виртуалку, при выходе старой из строя.

Благодаря тому, что трафик от VEM на VSN отправляется через туннель, нет необходимости ставит VSN в inline режиме. Также благодаря этому vPath не зависит от транспортной технологии – будь то VLAN или VXLAN.

Multitenancy

Прим. К сожалению, я не знаю, как нормально перевести это слово J. Можно считать, что Tenant – некий контейнер, который состоит из виртуальных машин, сетевых сервисов, которые в совокупности представляют собой единую целую политику.

Суть заключается в том, что все vPath таблицы (flow, policy) являются мульти-Tenant-aware.

Т.е. мы можем обрабатывать трафик, который идет от VM, которая управляется VSN-A, до виртуальной машины, управляемой VSN-B, в прозрачном режиме. За это ответственен Prime Service Controller.

Конфигурация

Здесь я не привожу конкретные команды или скрины из GUI-интерфейса. Расскажу об алгоритме внедрения технологии, в случае если у нас есть ASA и VSG.

Порядок шагов следующий:

- Устанавливаем Cisco Prime Services Controller в качестве виртуальной машины.

- Устанавливаем VSG в качестве виртуальной машины.

- Устанавливаем ASA в качестве виртуальной машины.

- Регистрируем VSG на Cisco Prime.

- Регистрируем ASA на Cisco Prime.

- Регистрируем VSM от Nexus 1000v на Cisco Prime.

- Регистрируем Cisco Prime на vCenter Server

Прим. Для получения технических деталей об установке и настройке соответствующих продуктов, обратитесь к Installation и Configuration Guide соответствующих продуктов

Метки: 1000v, nexus, vpath

Опубликовано: Data Center , Virtualization

» Оставить комментарий

Вы должны войти чтобы прокомментировать.